- Регистрация

- 12 Май 2020

- Сообщения

- 108

- Реакции

- 32

- Репутация

- 62

Влияние IP-адреса на вбив в PayPal

Идея проведения данного эксперимента родилась из всей той массы домыслов и мифов, в ворохе которых вынужден существовать каждый палководец.

Ведь когда мы говорим о том, как влияет (или не влияет) на вбив, скажем, DNS или risk-score, то основываемся либо на чьем-то (возможно авторитетном для нас) мнении, либо просто на догадках, отталкивающихся от здравого смысла. Есть и третий вариант, называемый “личным опытом”, при том что статистическая ценность этого опыта не оценивается ни коим образом, кроме эмоционального. Что это значит? Если один вбив прошел неудачно, и мы в этот раз обратили внимание на DNS, то неудача списывается на такой DNS, а другие причины не рассматриваются. То есть никаким серьезным подходом к изучению статистических данных тут не пахнет. Так субъективное мнение выдается за некую истину, полученную эмпирическим путем. Давно подмечено, что рассуждая логически можно сделать любые выводы на основе любых данных - все зависит лишь от желания привести конечную мысль к тому или иному результату. А ведь влиять на результат может очень и очень многое. И чтобы получить более менее внятную реальную картину влияния тех или иных параметров на результат, требуются десятки и сотни корректно поставленных экспериментов.

Условия исследования

Наш эксперимент выглядел следующим образом: 200 конфигов OpenVPN и пять профессиональных палководцев - по 40 конфигов каждому.

Каждый работал по своей привычной схеме - кто рефает, кто депает, кто шопится - во всех случаях положительным результатом считалась успешная транзакция на сумму больше 100$, совершенная в течении максимум недели после первого знакомства палки с адресом.

Конфиги (Ip-адреса) использовались исключительно USA, рандомные штаты.

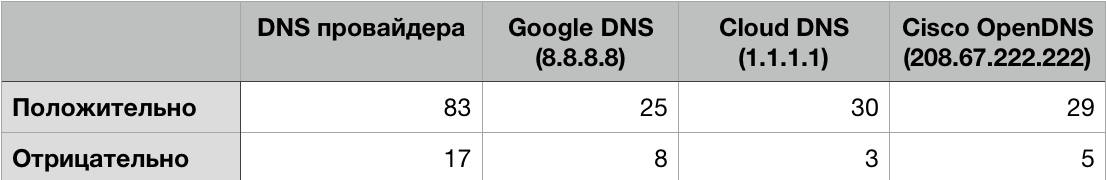

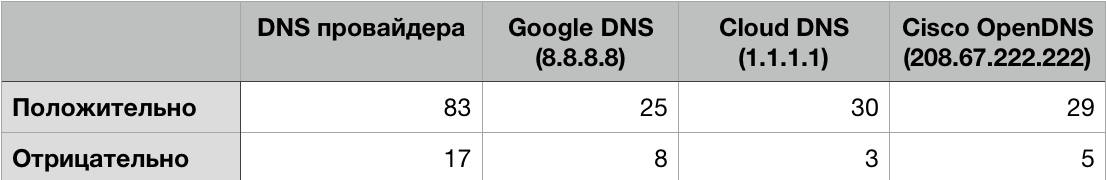

DNS на 100 из них был использован родной, от провайдера, обслуживающего роутер, на 33-х - гугловский (8.8.8.8), на 33-х - клаудовский (1.1.1.1) и на оставшихся 34-х цисковский OpenDNS (208.67.222.222). Таким образом мы хотели получить подтверждение или опровержение теории о влиянии публичных днс.

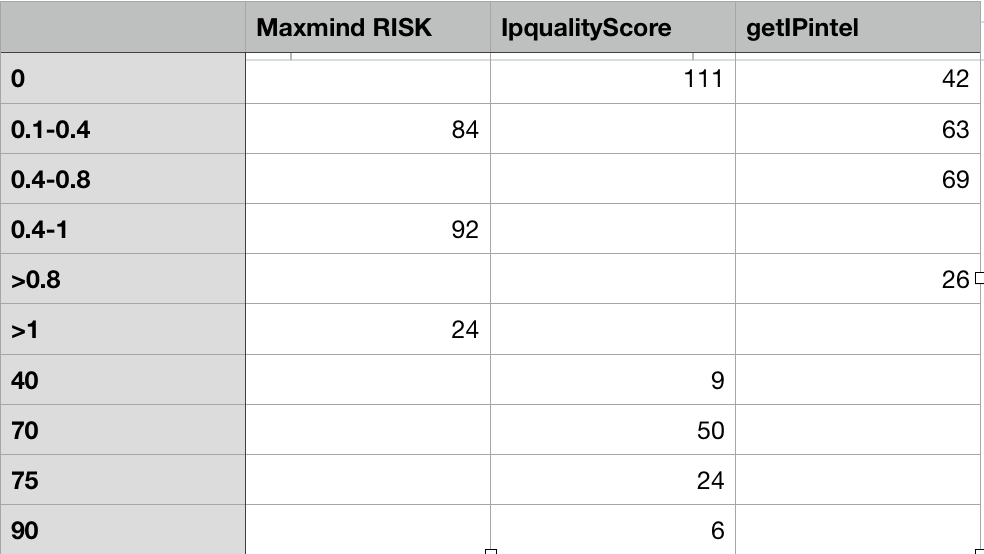

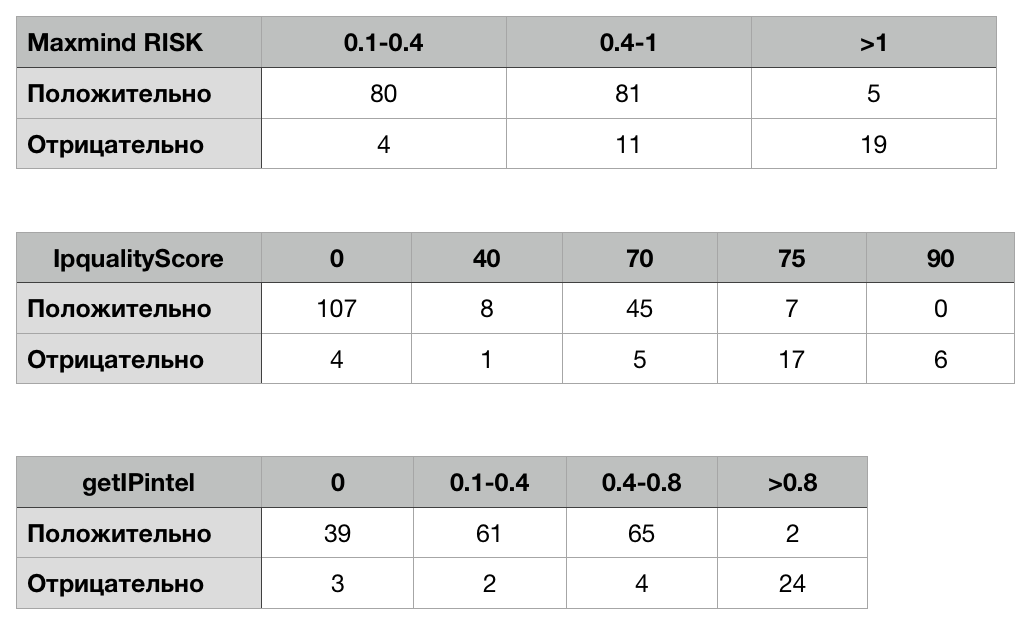

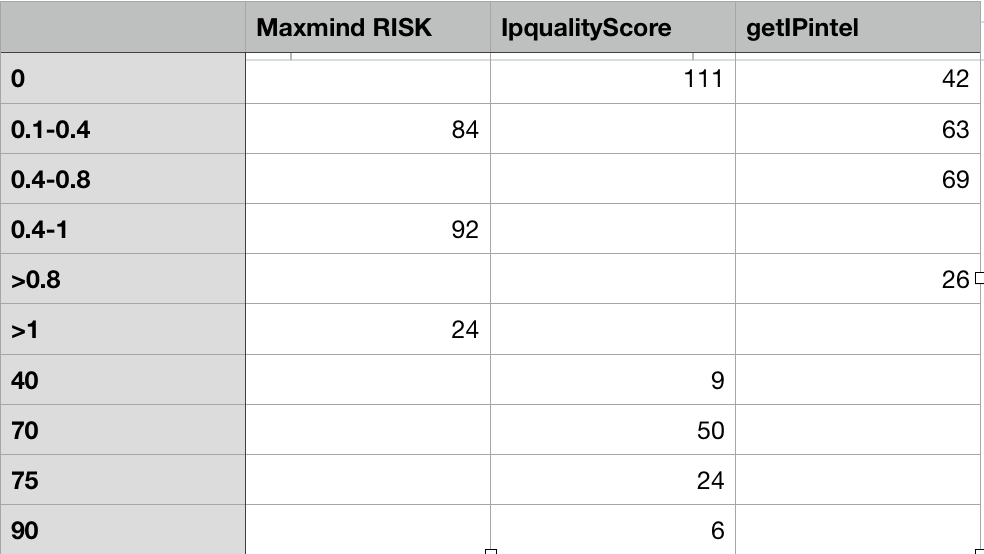

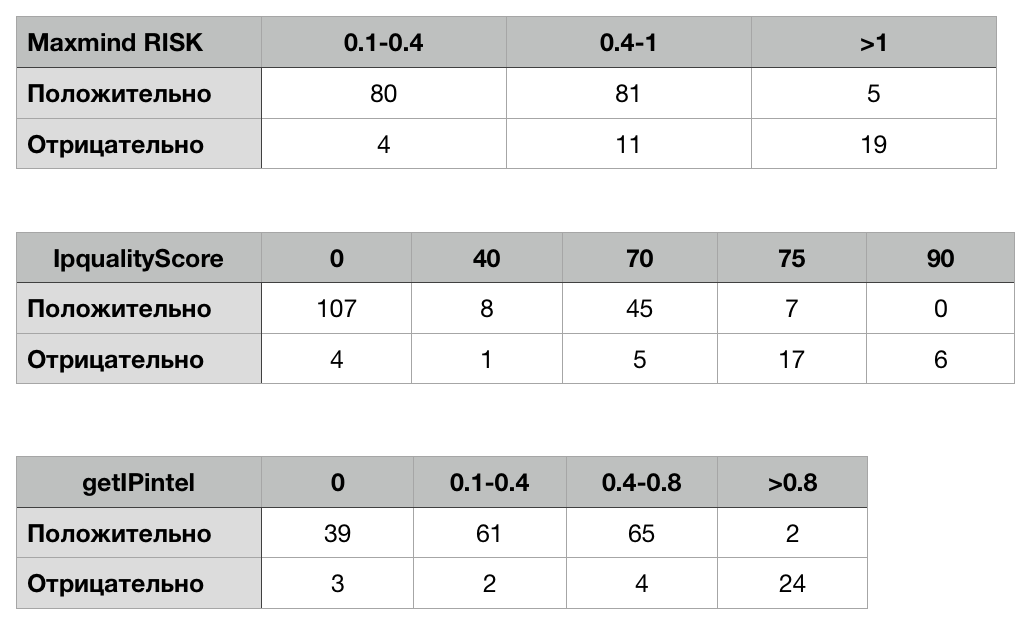

Risk-score измерялся по данным трех разных источников: maxmind, ipqualityscore и getipintel. Тут пришлось учитывать, что диапазоны возможных значений у ipqualityscore и maxmind RISK от 0 до 100, а у getipintel от 0 до 1. При том, что для maxmind RISK чистым считается адрес с risk < 1 (идеально чистым с risk < 0.4), а при значении maxmind RISK > 1 можно утверждать, что адрес грязный, а для ipqualityscore чистым считается адрес с risk <70 (идеально чистый с risk =0). getipintel считается неавторитетным источником данных, но был включен в исследование по причине его непонятной популярности среди палководцев.

Распределение 200 адресов по разным значениям risk-score выглядело так:

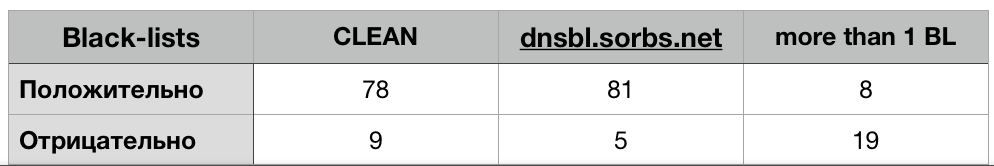

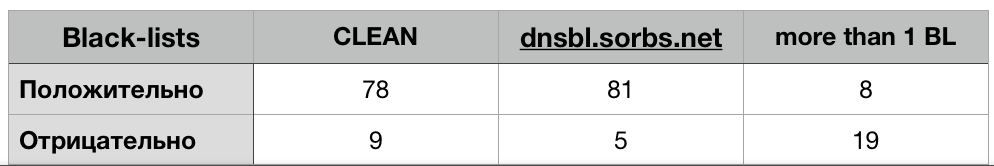

Наличие адреса в блеклистах смотрели по сайту . По данному признаку были выделены три категории: адреса со статусом CLEAN (87 адресов), адреса присутствующие в самой беспонтовой базе (86 адресов), адреса присутствующие в иных более серьезных блеклистах (27 адресов)

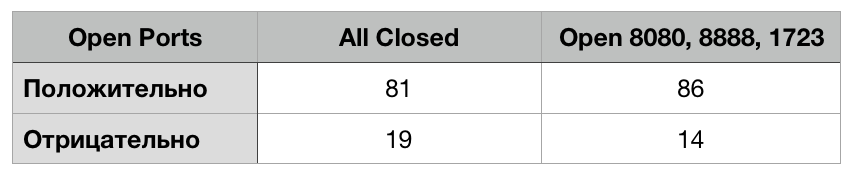

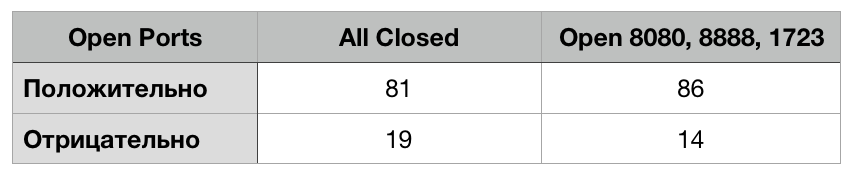

На половине роутеров мы намеренно открыли порты 8080, 8888 и 1723, чтобы увидеть зависимость (или независимость) от открытых портов.

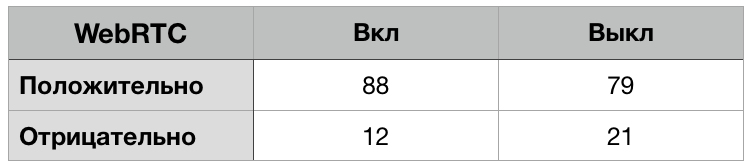

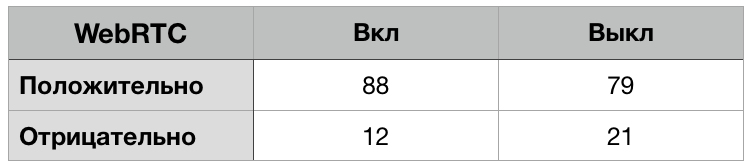

WebRTC на половине был отключен, на половине включен.

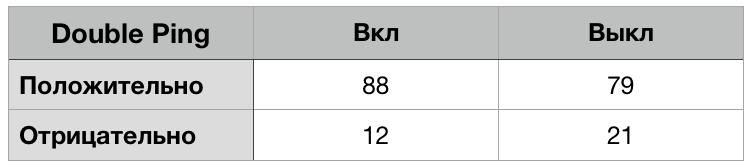

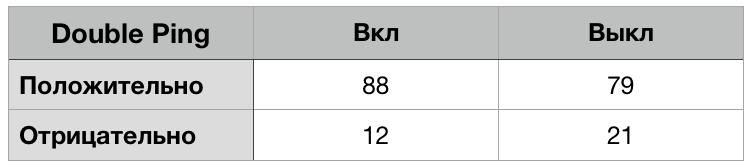

Двухсторонний пинг так же ради чистоты эксперимента на половине был включен, а на половине выключен.

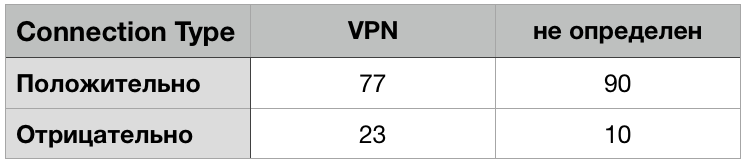

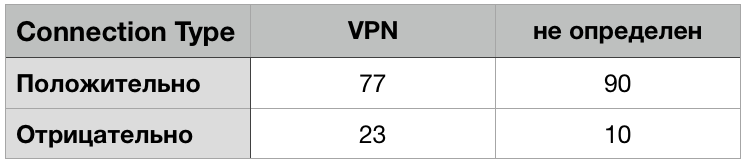

Так же на половине конфигов было выставлено такое значение mssfix, чтобы определялся VPN-туннель по размеру сетевого фрейма и на половине не определялся никак (закос под мобильную сеть или сильно зашумлённую линию с нестандартным размером сетевого фрейма) (параметр Connection type на сайте )

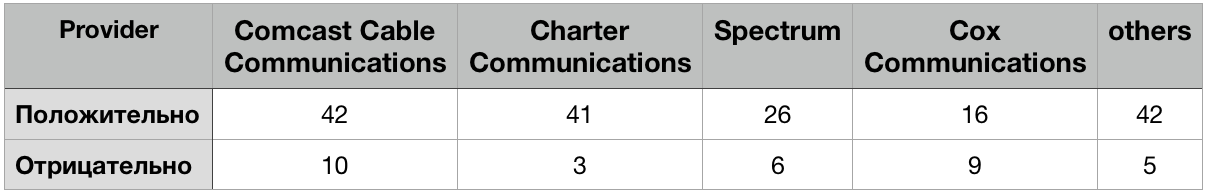

52 адреса принадлежали провайдеру Comcast Cable Communications, LLC; 44 - Charter Communications Inc; 32 - Spectrum; 25 - Cox Communications Inc.; оставшиеся 47 пришлись на разных мелких региональных провайдеров

Результаты исследования

Всего из 200 положительный результат был засчитан (то есть дали провести транзакцию на более чем $100 в течении первой недели после “знакоства” аккаунта PayPal c IP-адресом) на 167-ми IP-адресах, и соотвественно на 33-х адресах результат был зафиксирован отрицательный

167 / 33

Конечно, для однозначных выводов следовало бы как минимум на порядок увеличить количество тестируемых адресов, но по полученным данным никакой зависимости успешности от используемого DNS не наблюдается, все данные в пределах нормальной погрешности

2. RiskScore

Результаты по Maxmind RISK и IpqualityScore прекрасно коррелируют между собой и отражают полученный результат.

А вот по значению getIPintel можно лишь ориентироваться, когда оно зашкаливает за 0.8 - это значит все гарантированно плохо. Скорее всего это связано с ограниченными мощностями, из-за чего проект getIPintel обновляет свою базу не чаще чем раз в две недели (за такое время и Maxmind и IpqualityScore успевают по 5-7 раз обновить значение risk-score в своих базах)

Но куда задвинуть тот факт, что правила, черт возьми, придуманы ради исключений? Откуда эти 2 успешных транзакции на риск скоре от 0.8?

Я могу сделать только такой вывод: по ОДНОМУ критерию, пусть даже он палит всю нашу контору, палка не разворачивает транзакции однозначно. Для оптимизированного антифрода, настроенного на минимальные издержки это и логично - нельзя просто так взять, и послать человека нахер. Можно насторожиться и прогнать его по всем остальным параметрам, спустив с цепи свою доебистость, и выявить еще пару оснований. Вот тут уже одна дорога.

Что это нам дает? Да в общем-то, к сожалению, ничего. К количеству параметров, которые чекает палка, приближена только ее капитализация на рынке. А это значит, что гарантировать их стерильность в нашем пк мы можем, разве что создав внутри него вакуум. Поэтому позволить себе паблик днс или айпишник, уже пускавшийся по кругу, нельзя.

Мы конечно впитали это с молоком наших первых наставников, но причины именно такого поведения палки стали теперь яснее.

3. Black-lists

Прекрасная демонстрация того, что самый часто встречающийся спам-лист никак не влияет на результат. А вот иные блек-листы учитывать несомненно стоит.

4. Открытые порты

5. WebRTC

Тут надо отметить, что полученный результат частично обусловлен сеттингом теста. Поскольку мы сами контролировали на каких аккаунтах будет включен WebRTC, а на каких выключен, то позаботились о том, чтобы примерно половина “плохих” адресов имела включенный WebRTC. Так же можно посчитать, что это доказывает теорию о том, что благодаря WebRTC АФ получает подтверждение существования локалки за роутером, в которой находится наш компьютер после впн-подключения, и, таким образом, включенный WebRTC становится положительным моментом.

6. Double Ping

Параноики и любители конспирологии уже наверняка потирают руки, глядя на эти цифры. Но наш взгляд это ни о чем не говорит. Для того, чтобы делать выводы, следует иметь как минимум раз в пять больше результатов. А пока что отклонение чисто статистическое. Никаких авторитетных доказательств того, что PayPal применяет в своем АФ данную технологию, никто никогда не слышал.

7. Connection Type

Тут картина минимально отличается от той, что наблюдалась выше с двойным пингом, так что, скорее всего, требуются дополнительные исследования влияния, но опыт говорит нам: тут влияние данного параметра, скорее всего, есть. Может быть оно и незначительное, но скорее есть, чем нет.

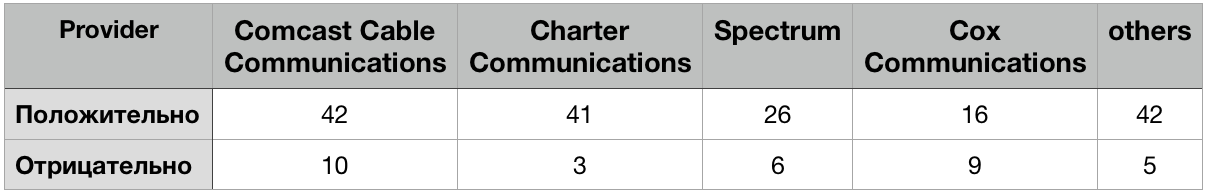

8. Провайдер

Тут вполне понятно, что данные ни о чем, слишком маленькая выборка для хоть каких-то выводов. Так на Comcast просто пришлась треть всех адресов с плохим риск-скором, потому такой и результат… Так что, трактовать эти данные стоит в сторону независимости от провайдера.

Выводы

Данное исследование нельзя считать абсолютно полным или абсолютно авторитетным. Никаких иных данных, полученных в режиме независимого исследования, до сих пор ни где не публиковалось. А эти полученные данные наводят на вполне определённые мысли.

Так, довольно убедительно выглядит независимость результата от типа DNS.

Так же мы обоснованно можем пользоваться каждым из трех популярных поставщиков данных по риск-скору (по крайней мере по двум из них, так как getIPintel все же дает слишком размытую картину, по нему можно однозначно определять лишь то, какими IP не стоит пользоваться, но чтобы выбрать допустимые стоит брать данные с IpqualityScore или Maxmind).

По блек-листам явно не следует обращать внимания на набивший всем оскомину (реально в нем половина интернета)

WebRTC во включенном состоянии оказывает на вбив через впн положительное влияние.

Влияние двойного пинга под большим вопросом.

Так же под вопросом и влияние Connection Type - но тут сомнения склоняют нас скорее к согласию с этим фактом. Нужны дополнительные тесты.

Влияние провайдера (при условии, что все провайдеры домашние, а не хостинги и не бизнес) скорее всего отсутствует, но для прямого доказательства этого факта также необходимы намного более масштабные исследования.

Идея проведения данного эксперимента родилась из всей той массы домыслов и мифов, в ворохе которых вынужден существовать каждый палководец.

Ведь когда мы говорим о том, как влияет (или не влияет) на вбив, скажем, DNS или risk-score, то основываемся либо на чьем-то (возможно авторитетном для нас) мнении, либо просто на догадках, отталкивающихся от здравого смысла. Есть и третий вариант, называемый “личным опытом”, при том что статистическая ценность этого опыта не оценивается ни коим образом, кроме эмоционального. Что это значит? Если один вбив прошел неудачно, и мы в этот раз обратили внимание на DNS, то неудача списывается на такой DNS, а другие причины не рассматриваются. То есть никаким серьезным подходом к изучению статистических данных тут не пахнет. Так субъективное мнение выдается за некую истину, полученную эмпирическим путем. Давно подмечено, что рассуждая логически можно сделать любые выводы на основе любых данных - все зависит лишь от желания привести конечную мысль к тому или иному результату. А ведь влиять на результат может очень и очень многое. И чтобы получить более менее внятную реальную картину влияния тех или иных параметров на результат, требуются десятки и сотни корректно поставленных экспериментов.

Условия исследования

Наш эксперимент выглядел следующим образом: 200 конфигов OpenVPN и пять профессиональных палководцев - по 40 конфигов каждому.

Каждый работал по своей привычной схеме - кто рефает, кто депает, кто шопится - во всех случаях положительным результатом считалась успешная транзакция на сумму больше 100$, совершенная в течении максимум недели после первого знакомства палки с адресом.

Конфиги (Ip-адреса) использовались исключительно USA, рандомные штаты.

DNS на 100 из них был использован родной, от провайдера, обслуживающего роутер, на 33-х - гугловский (8.8.8.8), на 33-х - клаудовский (1.1.1.1) и на оставшихся 34-х цисковский OpenDNS (208.67.222.222). Таким образом мы хотели получить подтверждение или опровержение теории о влиянии публичных днс.

Risk-score измерялся по данным трех разных источников: maxmind, ipqualityscore и getipintel. Тут пришлось учитывать, что диапазоны возможных значений у ipqualityscore и maxmind RISK от 0 до 100, а у getipintel от 0 до 1. При том, что для maxmind RISK чистым считается адрес с risk < 1 (идеально чистым с risk < 0.4), а при значении maxmind RISK > 1 можно утверждать, что адрес грязный, а для ipqualityscore чистым считается адрес с risk <70 (идеально чистый с risk =0). getipintel считается неавторитетным источником данных, но был включен в исследование по причине его непонятной популярности среди палководцев.

Распределение 200 адресов по разным значениям risk-score выглядело так:

Наличие адреса в блеклистах смотрели по сайту . По данному признаку были выделены три категории: адреса со статусом CLEAN (87 адресов), адреса присутствующие в самой беспонтовой базе (86 адресов), адреса присутствующие в иных более серьезных блеклистах (27 адресов)

На половине роутеров мы намеренно открыли порты 8080, 8888 и 1723, чтобы увидеть зависимость (или независимость) от открытых портов.

WebRTC на половине был отключен, на половине включен.

Двухсторонний пинг так же ради чистоты эксперимента на половине был включен, а на половине выключен.

Так же на половине конфигов было выставлено такое значение mssfix, чтобы определялся VPN-туннель по размеру сетевого фрейма и на половине не определялся никак (закос под мобильную сеть или сильно зашумлённую линию с нестандартным размером сетевого фрейма) (параметр Connection type на сайте )

52 адреса принадлежали провайдеру Comcast Cable Communications, LLC; 44 - Charter Communications Inc; 32 - Spectrum; 25 - Cox Communications Inc.; оставшиеся 47 пришлись на разных мелких региональных провайдеров

Результаты исследования

Всего из 200 положительный результат был засчитан (то есть дали провести транзакцию на более чем $100 в течении первой недели после “знакоства” аккаунта PayPal c IP-адресом) на 167-ми IP-адресах, и соотвественно на 33-х адресах результат был зафиксирован отрицательный

167 / 33

- DNS

Конечно, для однозначных выводов следовало бы как минимум на порядок увеличить количество тестируемых адресов, но по полученным данным никакой зависимости успешности от используемого DNS не наблюдается, все данные в пределах нормальной погрешности

2. RiskScore

Результаты по Maxmind RISK и IpqualityScore прекрасно коррелируют между собой и отражают полученный результат.

А вот по значению getIPintel можно лишь ориентироваться, когда оно зашкаливает за 0.8 - это значит все гарантированно плохо. Скорее всего это связано с ограниченными мощностями, из-за чего проект getIPintel обновляет свою базу не чаще чем раз в две недели (за такое время и Maxmind и IpqualityScore успевают по 5-7 раз обновить значение risk-score в своих базах)

Но куда задвинуть тот факт, что правила, черт возьми, придуманы ради исключений? Откуда эти 2 успешных транзакции на риск скоре от 0.8?

Я могу сделать только такой вывод: по ОДНОМУ критерию, пусть даже он палит всю нашу контору, палка не разворачивает транзакции однозначно. Для оптимизированного антифрода, настроенного на минимальные издержки это и логично - нельзя просто так взять, и послать человека нахер. Можно насторожиться и прогнать его по всем остальным параметрам, спустив с цепи свою доебистость, и выявить еще пару оснований. Вот тут уже одна дорога.

Что это нам дает? Да в общем-то, к сожалению, ничего. К количеству параметров, которые чекает палка, приближена только ее капитализация на рынке. А это значит, что гарантировать их стерильность в нашем пк мы можем, разве что создав внутри него вакуум. Поэтому позволить себе паблик днс или айпишник, уже пускавшийся по кругу, нельзя.

Мы конечно впитали это с молоком наших первых наставников, но причины именно такого поведения палки стали теперь яснее.

3. Black-lists

Прекрасная демонстрация того, что самый часто встречающийся спам-лист никак не влияет на результат. А вот иные блек-листы учитывать несомненно стоит.

4. Открытые порты

Вот тебе, бабушка, и день разработчика. Что я говорила во втором пункте? Только совокупность параметров имеет вес...Вопрос о влиянии открытых портов уверенно можно закрывать.

5. WebRTC

Тут надо отметить, что полученный результат частично обусловлен сеттингом теста. Поскольку мы сами контролировали на каких аккаунтах будет включен WebRTC, а на каких выключен, то позаботились о том, чтобы примерно половина “плохих” адресов имела включенный WebRTC. Так же можно посчитать, что это доказывает теорию о том, что благодаря WebRTC АФ получает подтверждение существования локалки за роутером, в которой находится наш компьютер после впн-подключения, и, таким образом, включенный WebRTC становится положительным моментом.

6. Double Ping

Параноики и любители конспирологии уже наверняка потирают руки, глядя на эти цифры. Но наш взгляд это ни о чем не говорит. Для того, чтобы делать выводы, следует иметь как минимум раз в пять больше результатов. А пока что отклонение чисто статистическое. Никаких авторитетных доказательств того, что PayPal применяет в своем АФ данную технологию, никто никогда не слышал.

7. Connection Type

Тут картина минимально отличается от той, что наблюдалась выше с двойным пингом, так что, скорее всего, требуются дополнительные исследования влияния, но опыт говорит нам: тут влияние данного параметра, скорее всего, есть. Может быть оно и незначительное, но скорее есть, чем нет.

8. Провайдер

Тут вполне понятно, что данные ни о чем, слишком маленькая выборка для хоть каких-то выводов. Так на Comcast просто пришлась треть всех адресов с плохим риск-скором, потому такой и результат… Так что, трактовать эти данные стоит в сторону независимости от провайдера.

Выводы

Данное исследование нельзя считать абсолютно полным или абсолютно авторитетным. Никаких иных данных, полученных в режиме независимого исследования, до сих пор ни где не публиковалось. А эти полученные данные наводят на вполне определённые мысли.

Так, довольно убедительно выглядит независимость результата от типа DNS.

Так же мы обоснованно можем пользоваться каждым из трех популярных поставщиков данных по риск-скору (по крайней мере по двум из них, так как getIPintel все же дает слишком размытую картину, по нему можно однозначно определять лишь то, какими IP не стоит пользоваться, но чтобы выбрать допустимые стоит брать данные с IpqualityScore или Maxmind).

По блек-листам явно не следует обращать внимания на набивший всем оскомину (реально в нем половина интернета)

WebRTC во включенном состоянии оказывает на вбив через впн положительное влияние.

Влияние двойного пинга под большим вопросом.

Так же под вопросом и влияние Connection Type - но тут сомнения склоняют нас скорее к согласию с этим фактом. Нужны дополнительные тесты.

Влияние провайдера (при условии, что все провайдеры домашние, а не хостинги и не бизнес) скорее всего отсутствует, но для прямого доказательства этого факта также необходимы намного более масштабные исследования.