- Регистрация

- 11 Ноя 2019

- Сообщения

- 1,667

- Реакции

- 72

- Репутация

- 0

Несколько сотен субдоменов в ресурсах Microsoft уязвимы для DNS-перехвата. Двое экспертов по безопасности написали инструмент для их автоматизированного поиска. На захват каждого домена уходит от 5 до 30 минут.

670 уязвимых доменов Microsoft

Двое экспертов по кибербезопасности обнаружили около 670 субдоменов в microsoft.com, skype.com visualstudio.com и windows.com, которые уязвимы для перехвата. Эксперты компании Vullnerability Нуман Оздемир (Numan Ozdemir) и Озан Аждип (Ozan Agdepe) продемонстрировали, как с помощью таких доменов можно заставить потенциальных жертв скачивать вредоносные программы.

В доменах, принадлежащих Microsoft, находится бесчисленное количество всевозможных субдоменов, ресурсы для которых могут располагаться в облаке Azure или других местах - на них указывают записи DNS. Некоторые субдомены по каким-то причинам давно не обновляются, и в течение некоторого времени Microsoft оставляла без изменения записи DNS - они продолжали указывать на несуществующие ресурсы.

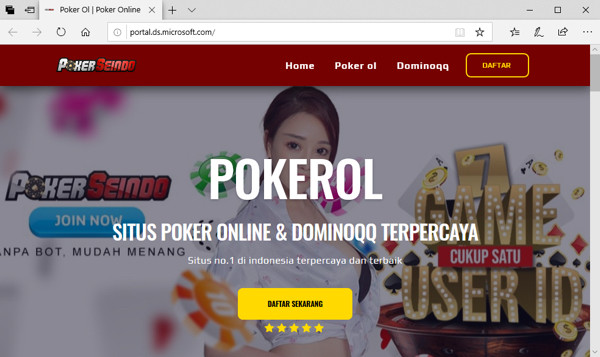

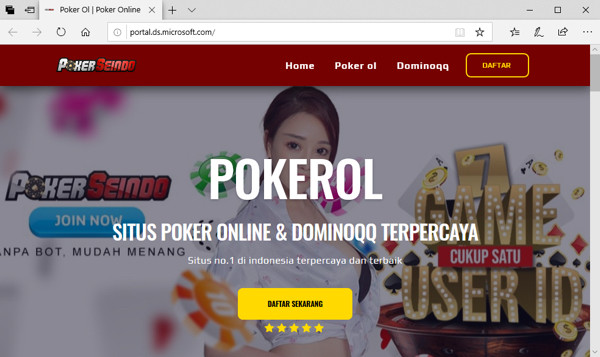

Потенциальный злоумышленник в результате имеет возможность развернуть собственный ресурс - в том же облаке Azure или где-то вне его, - разместить на нём вредоносное ПО, а затем создать CNAME-запись, которая будет указывать на нужный поддомен Microsoft. В результате ресурс злоумышленника будет выглядеть так, будто всё, что на нём находится, исходит от Microsoft.

Это, разумеется, приводит к множественным сценариям атак. И обилие субдоменов, уязвимых перед захватом через DNS, делает ситуацию ещё более проблематичной.

Оздемир и Агдепе написали инструмент, позволяющий автоматически идентифицировать уязвимые субдомены. На захват любого из них уходит от пяти до тридцати минут.

«Спасибо, мы в курсе»

Эксперты проинформировали Microsoft о проблеме, представители корпорации признали её и перекрыли часть субдоменов, обнаруженных Оздемиром и Агдепе. Однако далеко не все; кроме того, корпорация отказалась выплачивать исследователям вознаграждение. В связи с чем те решили не сообщать в Microsoft об остальных субдоменах, пока не получат награду, которую они, по их мнению, заслужили.

На вопрос CNews, в связи с чем корпорация Microsoft отказалась выплачивать экспертам вознаграждение за обнаруженную проблему, пресс-служба корпорации сообщила, что «мы знаем о таких отчетах и предпринимаем необходимые действия для защиты сервисов и клиентов Microsoft».

Оздемир и Агдепе отметили в своей публикации , что уязвимыми для захвата оказываются также субдомены Github, Amazon Web Services, Azure, Pantheon, Shopify, WordPress, Fastly, Heroku, Tumblr и других популярных ресурсов.

«Уязвимость субдомена для DNS-перехвата - распространённая проблема, обыкновенно связанная с тем, что истёк срок оплаченного хостинга или ресурс, на который ведёт DNS-запись субдомена, удалён, - говорит Михаил Зайцев, эксперт по информационной безопасности компании SEC Consult Services. - В случае Microsoft это «вовремя не проведённая уборка». До недавнего времени это не было большой проблемой для корпорации, но теперь может аукнуться массовым захватом субдоменов с «провисшими» DNS-записями и массой проблем для конечных пользователей. Остаётся надеяться, что с давно назревшим «субботником» Microsoft затягивать не станет. И что выплатит вознаграждение исследователям за то, что обратили внимание на проблему». Хотя, справедливости ради, Оздемир и Агдепе не первые эксперты по безопасности, кто уже указывал на изобилие уязвимых для захвата субдоменов в инфраструктуре Microsoft.

Действительно, ещё в 20-х числах февраля 2020 г. другие эксперты обратили внимание на обилие уязвимых перед захватом субдоменов. И уже известно минимум об одной спамерской группировке, собравшейся воспользоваться такой возможностью. Microsoft, впрочем, эту инициативу оперативно пресекла.

670 уязвимых доменов Microsoft

Двое экспертов по кибербезопасности обнаружили около 670 субдоменов в microsoft.com, skype.com visualstudio.com и windows.com, которые уязвимы для перехвата. Эксперты компании Vullnerability Нуман Оздемир (Numan Ozdemir) и Озан Аждип (Ozan Agdepe) продемонстрировали, как с помощью таких доменов можно заставить потенциальных жертв скачивать вредоносные программы.

В доменах, принадлежащих Microsoft, находится бесчисленное количество всевозможных субдоменов, ресурсы для которых могут располагаться в облаке Azure или других местах - на них указывают записи DNS. Некоторые субдомены по каким-то причинам давно не обновляются, и в течение некоторого времени Microsoft оставляла без изменения записи DNS - они продолжали указывать на несуществующие ресурсы.

Потенциальный злоумышленник в результате имеет возможность развернуть собственный ресурс - в том же облаке Azure или где-то вне его, - разместить на нём вредоносное ПО, а затем создать CNAME-запись, которая будет указывать на нужный поддомен Microsoft. В результате ресурс злоумышленника будет выглядеть так, будто всё, что на нём находится, исходит от Microsoft.

Это, разумеется, приводит к множественным сценариям атак. И обилие субдоменов, уязвимых перед захватом через DNS, делает ситуацию ещё более проблематичной.

Оздемир и Агдепе написали инструмент, позволяющий автоматически идентифицировать уязвимые субдомены. На захват любого из них уходит от пяти до тридцати минут.

«Спасибо, мы в курсе»

Эксперты проинформировали Microsoft о проблеме, представители корпорации признали её и перекрыли часть субдоменов, обнаруженных Оздемиром и Агдепе. Однако далеко не все; кроме того, корпорация отказалась выплачивать исследователям вознаграждение. В связи с чем те решили не сообщать в Microsoft об остальных субдоменах, пока не получат награду, которую они, по их мнению, заслужили.

На вопрос CNews, в связи с чем корпорация Microsoft отказалась выплачивать экспертам вознаграждение за обнаруженную проблему, пресс-служба корпорации сообщила, что «мы знаем о таких отчетах и предпринимаем необходимые действия для защиты сервисов и клиентов Microsoft».

Оздемир и Агдепе отметили в своей публикации , что уязвимыми для захвата оказываются также субдомены Github, Amazon Web Services, Azure, Pantheon, Shopify, WordPress, Fastly, Heroku, Tumblr и других популярных ресурсов.

«Уязвимость субдомена для DNS-перехвата - распространённая проблема, обыкновенно связанная с тем, что истёк срок оплаченного хостинга или ресурс, на который ведёт DNS-запись субдомена, удалён, - говорит Михаил Зайцев, эксперт по информационной безопасности компании SEC Consult Services. - В случае Microsoft это «вовремя не проведённая уборка». До недавнего времени это не было большой проблемой для корпорации, но теперь может аукнуться массовым захватом субдоменов с «провисшими» DNS-записями и массой проблем для конечных пользователей. Остаётся надеяться, что с давно назревшим «субботником» Microsoft затягивать не станет. И что выплатит вознаграждение исследователям за то, что обратили внимание на проблему». Хотя, справедливости ради, Оздемир и Агдепе не первые эксперты по безопасности, кто уже указывал на изобилие уязвимых для захвата субдоменов в инфраструктуре Microsoft.

Действительно, ещё в 20-х числах февраля 2020 г. другие эксперты обратили внимание на обилие уязвимых перед захватом субдоменов. И уже известно минимум об одной спамерской группировке, собравшейся воспользоваться такой возможностью. Microsoft, впрочем, эту инициативу оперативно пресекла.